Identificación y Spoofing en Redes TCP/IP

Presentación completa, clara y profesional sobre suplantación de identidad y defensa en redes.

¿Qué es la identificación en red?

La identidad en redes se basa principalmente en las direcciones IP y MAC, que pueden ser modificadas por un atacante. Esto pone en peligro la seguridad si solo confiamos en ellas.

- Las direcciones IP pueden cambiarse por software fácilmente.

- Las direcciones MAC pueden falsificarse con herramientas específicas.

Protocolos y vulnerabilidades

Protocolos antiguos como FTP o Telnet no cifran datos, facilitando ataques de suplantación de identidad. Los más modernos como SSH y HTTPS sí usan cifrado para proteger la información transmitida.

- No debes confiar en autenticación simple en protocolos inseguros.

- La criptografía es esencial para la protección actual.

Importancia de la autenticación

La suplantación basada solo en IP/MAC es muy sencilla en redes con dispositivos básicos (hubs, switches no gestionados). La autenticación criptográfica y las tecnologías modernas elevan la seguridad drásticamente.

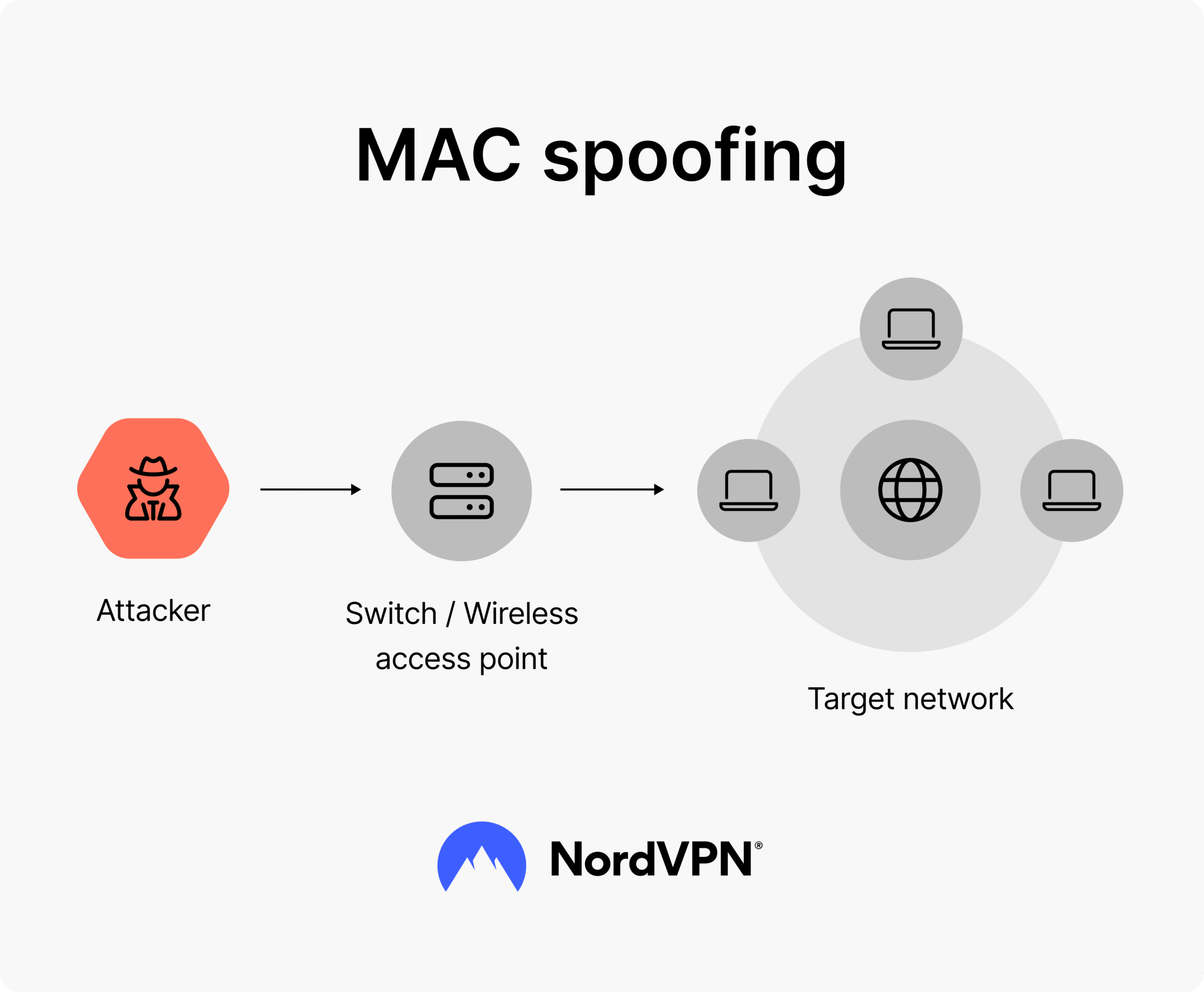

Línea temporal de un ataque spoofing

- Reconocimiento: el atacante identifica objetivos en la red.

- Obtención de IP y MAC: usando sniffers y comandos de red.

- Suplantación: cambia la MAC/IP con herramientas.

- Acceso: utiliza la identidad ajena en la red.

- Restauración: vuelve a la MAC/IP original tras el ataque.

macchanger en acción

Herramienta Linux open source para cambiar direcciones MAC fácilmente. Uso típico:

sudo macchanger -r eth0 sudo macchanger -m 00:11:22:33:44:55 eth0 sudo macchanger -p eth0

Apaga la interfaz antes (ifconfig eth0 down) y la sube después (ifconfig eth0 up).

Tutorial paso a paso

- Verifica la MAC actual:

ip link show eth0 - Apaga la interfaz:

sudo ifconfig eth0 down - Cambia la MAC:

sudo macchanger -r eth0 - Vuelve a activar la interfaz:

sudo ifconfig eth0 up - Comprueba el resultado:

ip a | grep ether

Riesgos del spoofing

- Acceso no autorizado a la red

- Robo y manipulación de datos

- Conflictos, caídas, o sabotaje por duplicidad MAC/IP

- Elusión de controles o filtrado por MAC

Cómo defenderse

- Autenticación 802.1X y RADIUS en red cableada

- Segmentar tráfico con VLANs y switches gestionados

- Monitorizar cambios de MAC/IP y alertar anomalías

- Sólo confiar en combinación de autenticación más cifrado

“La defensa real es una combinación de técnica, monitoreo y formación.”

Casos y ejemplos reales

Grandes empresas y proveedores han sufrido ataques por spoofing. La debilidad radica normalmente en redes WiFi abiertas, switches simples, y auditoría insuficiente.

- Las estadísticas muestran aumento sostenido de estos ataques en infraestructuras modernas.

Resumen y conclusión

- No confíes solo en IP o MAC para autenticar usuarios

- Utiliza defensa multinivel: autenticación fuerte, cifrado y monitorización

- Concienciación y prácticas de seguridad = protección real

Consulta más en este tutorial.

Deja una respuesta